- 攻击者利用欺骗性的电子邮件和伪造的Web站点等进行网络诈骗活动属于网络钓鱼攻击。( )

- 以特定个人、组织或企业为目标的电子邮件或电子通信诈骗属于鱼叉式网络钓鱼攻击。( )

- 计算机中,通常只能用数字表示数的正、负,并规定用0表示正号,用1表示负号。( )

- TCP/IP协议标准使得在一个网络上拥有更多数量的主机成为可能。( )

- 随着晶体管电路逐渐接近性能极限,我们已进入后摩尔时代,“摩尔定律”终将走到尽头。( )

- 在公共 Wi-Fi 场景中,攻击者可以轻松拦截他人的数据。( )

- HTTP的中文含义为超文本传输协议。( )

- 计算机软件包括所有在电脑运行的程序,和其架构无关,例如可执行文件、库及脚本语言都属于软件。( )

- 数字签名的目的是确保接收方能够确信发送方的身份。( )

- 芯片类似于计算机硬件系统的大脑,而晶体管则类似计算机大脑中的神经元。( )

- 万维网是存储在互联网中数量庞大的文档的集合。( )

- 字是衡量计算机性能的一个重要指标,字越短,性能越好。( )

- 非对称密钥机制相比于对称性密钥机制而言,除了可以对信息进行加密,还可以进行数字签名,认证发送方身份。( )

- 计算机安全是指为数据处理系统建立和采取的安全保护,它保护计算机硬件、软件和数据不因偶然和恶意的原因而遭到破坏、更改和泄露。( )

- 计算机视觉研究知识如何在机器中进行表示、如何模拟人的思考方式进行逻辑推理。( )

- 与传统的知识工程不同,知识图谱构建不只靠专家和经验给出,还可以从大数据中自动挖掘。( )

- 深度学习是基于大量数据和样本进行学习的模型,不需要人工书写规则,直接从训练数据中提取预测所需要的特征,具有较强的可解释性。( )

- 模拟音频信号变成计算机能存储和处理的离散化数字信号,即变为数字音频信号,需要经过采样、量化和编码。( )

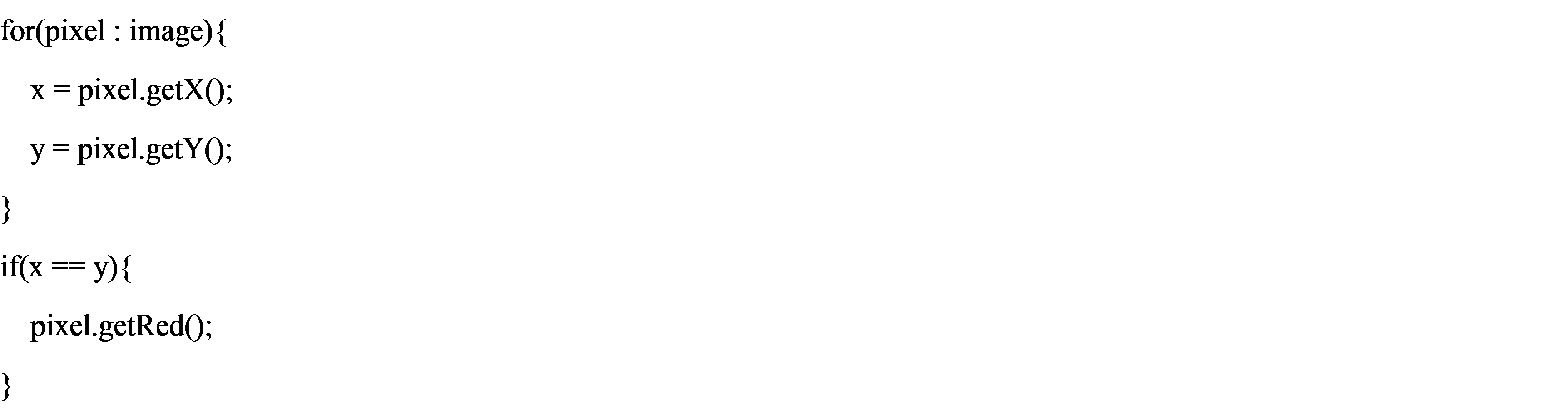

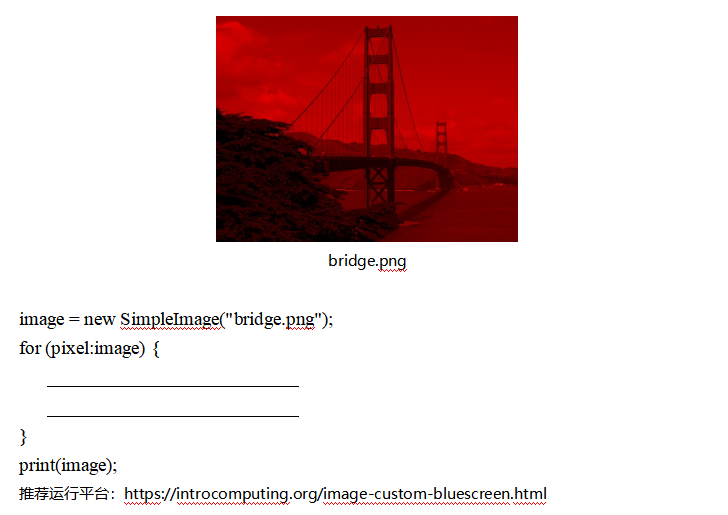

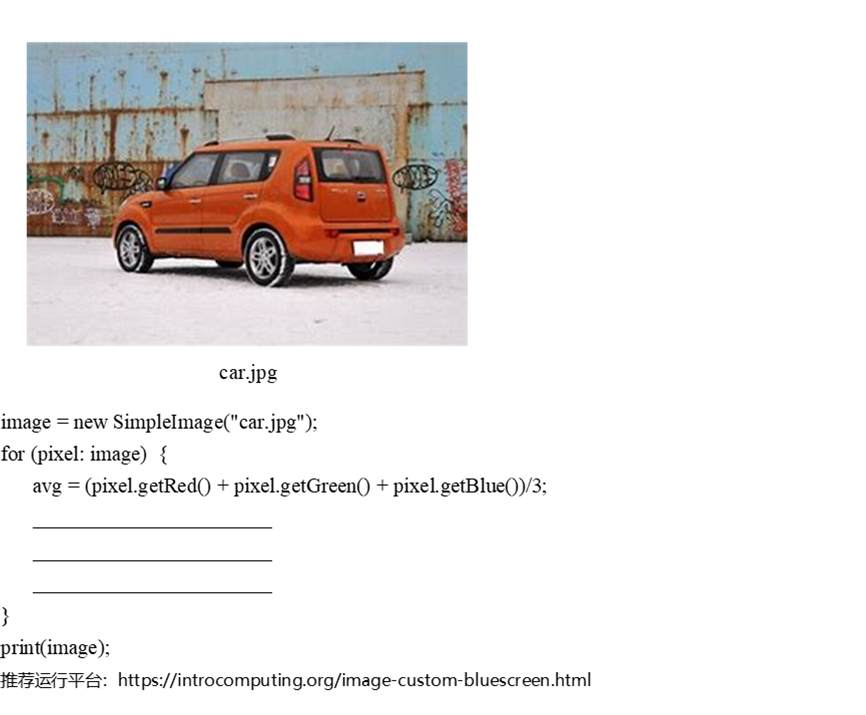

- 使用JavaScript处理图像时,当像素RGB值超过255时,程序会报错 ( )

- 完整的软件系统按照功能和处理内容的不同,主要包括以下层次。( )。

- 下列IP地址中,不正确的是( )。

- 计算机网络按照其所涉及范围的大小和计算机之间互联距离的不同,其类型可分为( )。

- 下列关于池化层描述正确的是( )

- 以下属于被动攻击的是( )。

- 下列关于IP地址说法中,正确的是( )。

- 下列关于激活函数,说法正确的是( )。

- 一个完善的指令系统应满足如下哪些要求。( )。

- 影响CPU性能的指标主要有。( )。

- 下列有关深度学习正确的是( )

- 下列关于非对称密码体制的说法中,正确的是( )。

- 目前物联网体系架构主要分为( )层次。

- 下面关于恶意代码防范描述正确的是( )。

- 下列关于计算机病毒的特点说法不正确的是( )。

- 计算机内部采用的数制为( )。

- 在卷积神经网络中,负责降维,减少参数量的结构为( )。

- 应用层是物联网体系架构的( )。

- 主管并控制计算机操作、运用和运行软硬件资源和提供公共服务来组织用户交互的系统软件是( )。

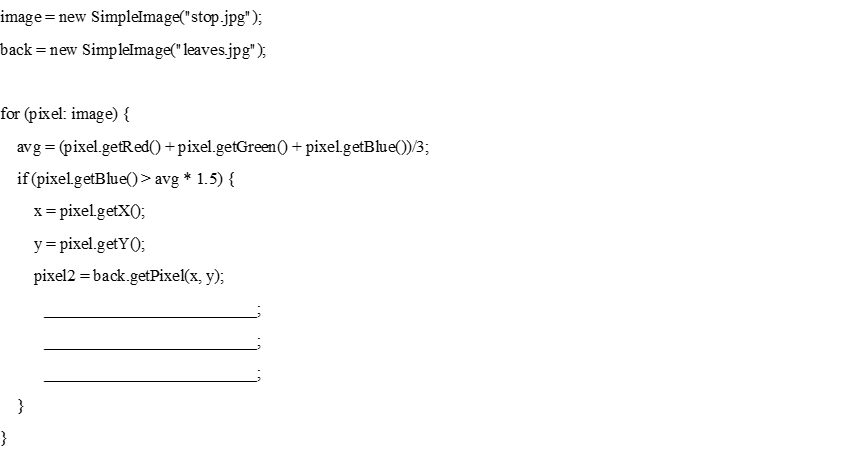

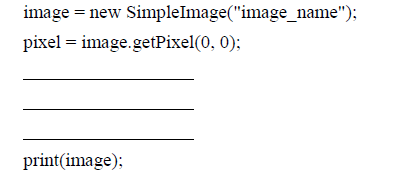

- 获取图像(0,2)位置的像素点,下列语句正确的是 ( )

- ( )密码体制,不但具有保密功能,并且具有鉴别功能。

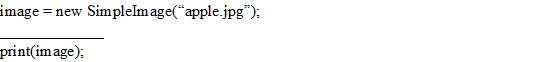

- 下列没有语法错误的JavaScript语句是 ( )

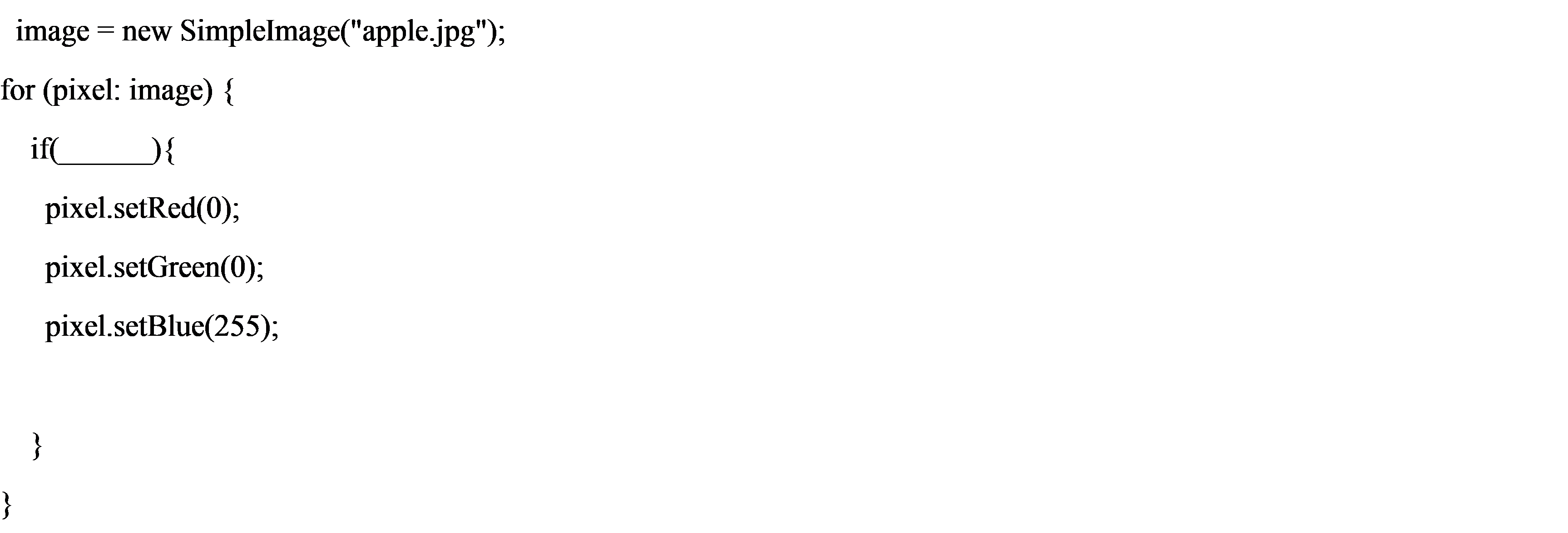

- 编写代码设置将某像素点设置成黑色,下列正确的是 ( )

- ( )的诞生被人们誉为是网络传播的“创世纪”。

- 将编程语言撰写的代码,转换成计算机可识读的机器语言,产生可执行文件的系统软件是( )。

- 以下关于网络恶意攻击的描述中,不正确的是( )。

- 以下不属于应用软件的是( )。

- 下列哪个方向用于模拟人的视觉能力。( )。

- 下列关于IPv4地址的说法不正确的是( )

- 计算机中存储数据的最小单位是( )。

- 通常把计算机网络定义为( )。

- 以下不属于高级编程语言的特点的是( )。

- 下列十六进制数中,与二进制数1010100101值相等的是( )。

- 下列关于激活函数说法错误的是( )

- 以下不符合摩尔定律描述的是( )。

- 每隔一定时间间隔在模拟声音波形上取一个幅度值的过程称为( )。

- 人工智能的基本工作机制包含训练和预测两部分。( )

- 池化操作对多个卷积核得到的信息进行降维,只保留重要信息。( )

- 下列哪个方向用于模拟人的学习能力。( )。

- 关于卷积神经网络池化成层以下描述正确的是。( )

- 在人工智能领域,图灵测试可以判断一台机器是否拥有智能。( )

- 下列属于常见的激活函数的是。( )

- 第一个类神经元的运算模型使用布尔逻辑电路模拟大脑。( )

- 回归问题是将离散的输入变量与离散的类别对应起来,而分类问题是针对连续值的预测。( )

- 无监督学习和监督学习的主要区别在于监督学习不需要有标记标签的数据。( )

- 下列属于传统机器学习而不属于深度学习的方法有。( )

- 为了防御网络监听,最常用的方法是( )。

- 蠕虫既可以在互联网上传播,也可以在局域网上传播。而且由于局域网本身的特性,蠕虫在局域网上传播速度更快,危害更大。( )

- 非对称密钥机制,不但具有保密功能,并且具有鉴别的功能。( )

- 下列属于常见的危险密码的是( )。

- 下面关于病毒的叙述,正确的是( )。

- 使网络服务器中充斥着大量要求回复的信息,消耗带宽,导致网络或系统停止正常服务,这属于( )。

- 计算机病毒只会破坏计算机的操作系统,而对其他网络设备不起作用。( )

- 下列属于主动攻击的是( )。

- 常用的保护计算机系统的方法有( )。

- 下面关于公钥加密的描述中,不正确的是( )。

- 计算机网络中为进行数据交换而建立的规则、标准或约定的集合称为( )。

- 简单的理解为云计算等于资源的闲置而产生的。( )

- 168.257.16.12是一个合法的IP地址。( )

- 路由器随时测量连接功能/中断,实时选择备选路由。( )

- 以下内容不符合TCP/IP域名系统格式要求的是( )。

- 域名系统的主要功能是( )。

- 以下关于局域网的描述中,不正确的是( )。

- 云计算是对( )技术的发展与应用。

- 以下不属于应用软件的是。( )

- 冯诺依曼体系结构是现代计算机硬件体系结构的基础。( )

- 芯片类似于计算机硬件系统的大脑,而CPU则类似计算机大脑中的神经元。( )

- 在计算机体系结构中,对计算机的所有硬件资源进行控制调配、执行通用运算的核心硬件单元是。( )

- 计算机硬件系统中最为关键的基本元件是晶体管。( )

- 以下属于输入设备的是。( )。

- 计算机编程语言不包括。( )。

- 计算机存储设备主要分为。( )。

- 描述半导体发展和晶体管制作工艺发展规律的“定律”被称之为:( )

- 在计算机系统中,操作系统是计算机硬件的语言系统,它是软件和硬件的主要界面,反映了计算机所拥有的基本功能。( )

- 下列关于原码、补码、反码的说法,错误的是( )。

- 数据与信息相互依存,数据是信息的载体,信息是数据的内涵。( )

- 计算机中存储数据最小的单位是字节。( )

- 表格是一种典型的非结构化数据。( )

- 关于各进制及它们之间的转换方式,下列说法正确的是( )。

- 关于结构化数据,下列说法正确的是( )。

- 下列各进制数中,最小的是( )。

- 下列关于机器数表示方法的说法,错误的是( )。

- 以八位二进制表示有符号整数,采用原码、反码及补码表示的数据范围分别为( )。

- 每隔一定时间间隔在模拟声音波形上取一个幅度值的过程称为采样。( )

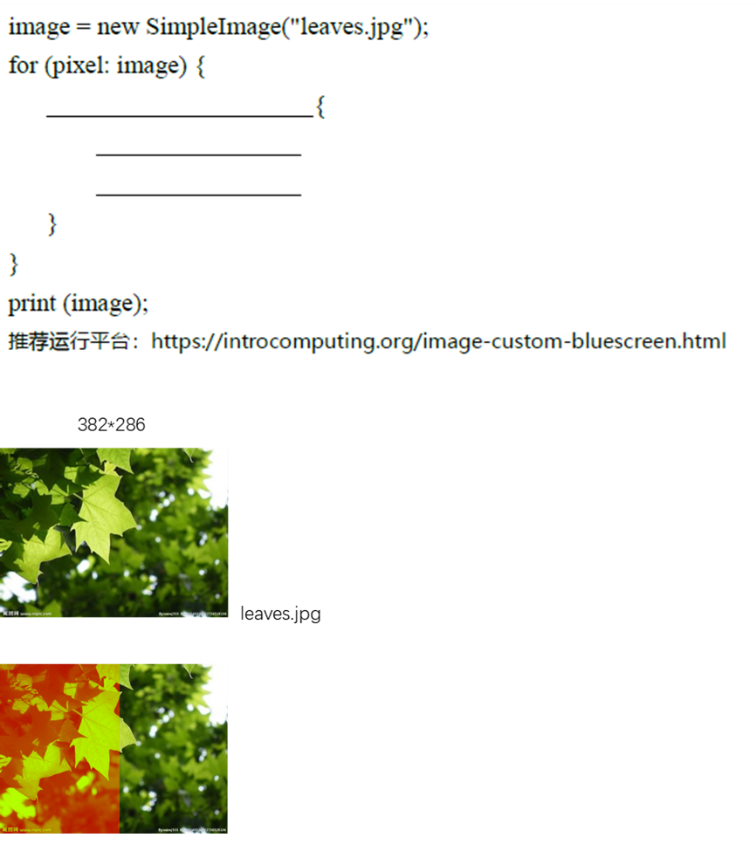

- 在灰度图的处理中,标准的处理方式是把图像像素的RGB值都改为红色值 ( )

- 以下选项中合法的变量名是( )

- 计算机中的图像颜色是由红、绿、蓝三原色RGB值组合而成的,每个像素点都可以表示256种颜色。( )

- 图像最基本的组成单元是( )

- 下面哪个RGB组合是白色( )

答案:对

答案:对

答案:对

答案:对

答案:对

答案:对

答案:对

答案:对

答案:对

答案:对

答案:对

温馨提示支付 ¥5.00 元后可查看付费内容,请先翻页预览!